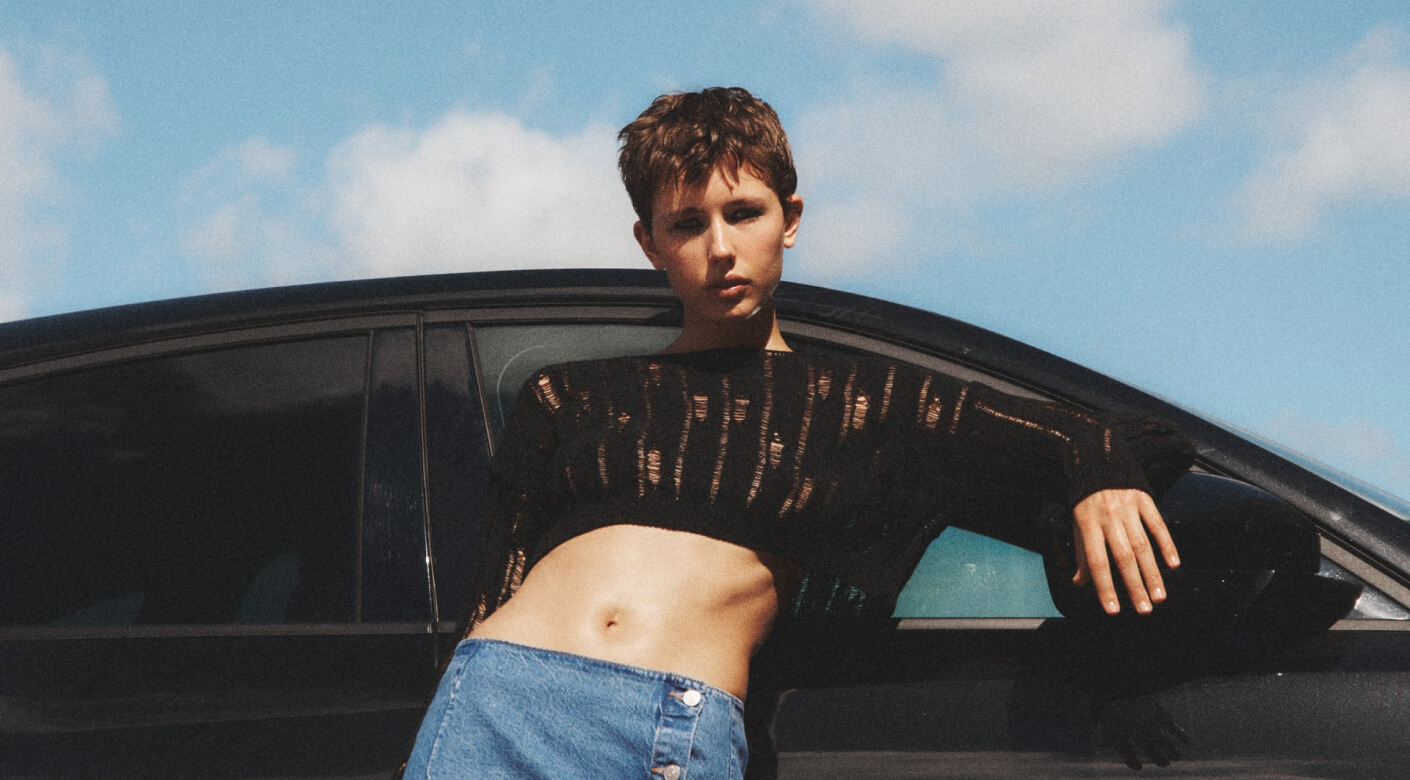

Trending Now: Unveiling the Latest Fashion Must-Haves

Movie production involve many different aspect, such spatial planning, materials selection, construction techniques, and environmental considerations. Architects must consider the practical requirements of a building, such as its intended use, structural integrity, and safety, as well as its aesthetic qualities, suchas form, color, and texture. Now let’s set another scene — one that’s a bit less overwhelming. A workday as…