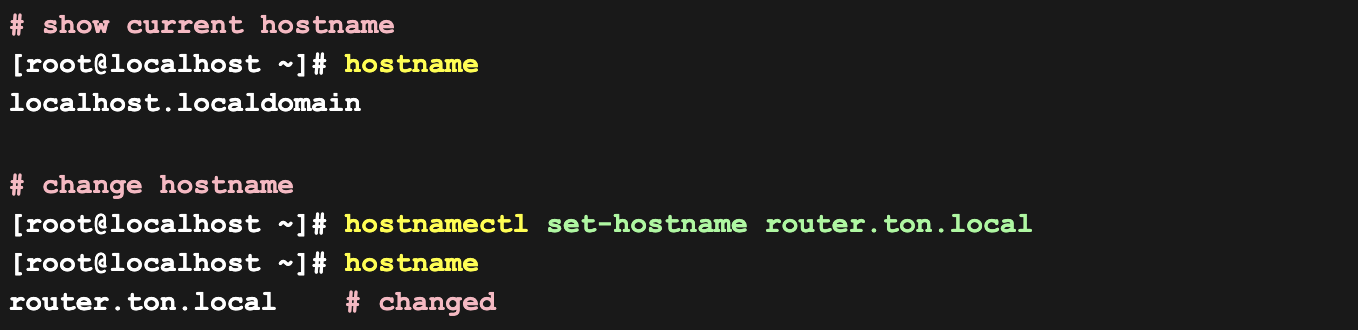

Opsætning af Linux miljø med Router, Jump, Storage og GUI.

Setup af vores system:

Download Excel fil her -> IP Plan for Linux

10.10.100.0/24, 255.255.255.0

router.ton.local = 10.10.100.1

storage.ton.local = 10.10.100.2

jump.ton.local = 10.10.100.19

Fysisk Maskine : Fedora 37 KDE Plasma

VM 1 : Router = CentOS 9 Stream

VM 2 : Storage = CentOS 9 Stream

VM 3 : Jump = CentOS 9 Stream

VM 4 : Gui = Fedora 37 Workstation

$ dnf install nano -y

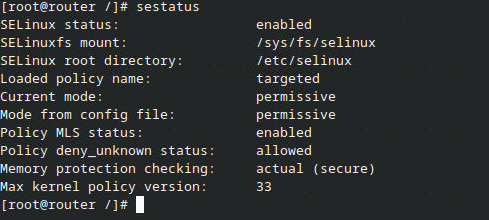

$ nano /etc/selinux/config

Se status for de nye ændringer ved at indtaste ”sestatus”,

man kan også benytte sig af ”grep” indtast følgende : sestatus | grep “Current mode”

Tilføj en bruger på routeren ved at gøre følgende :

I dette tilfælde er brugeren ”pingu” indtast nedenstående :

$ useradd pingu

Ændre adgangskode på den nye bruger :

$ sudo passwd pingu

Kommer den med en besked :

bad password: the password fails the dictionary check – it is based on a dictionary word

Kan dette ignores, blot fortsæt og bekræft din nye adgangskode.

Ellers ændre indstilliner her:

$ nano /etc/pam.d/system-auth

Udkommentere:

password requisite

pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type=

Slet:

use_authtok

password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok

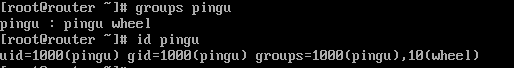

For at tilføje pingu til sudo gruppen :

$ sudo usermod –aG whell pingu

For at tjekke hvilken gruppe brugeren er tildelt :

$ groups pingu

$ id username

Se også i nano /etc/sudoers

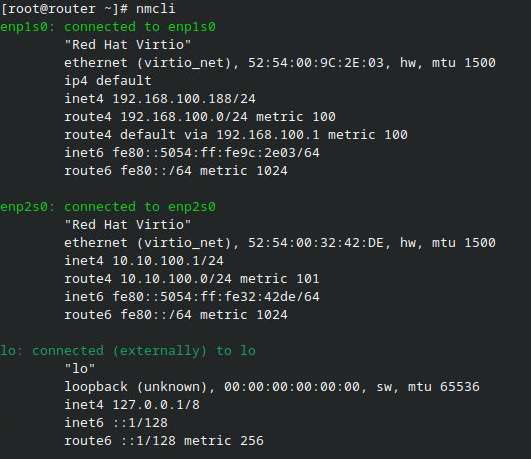

Indsæt en statisk IP på LAN :

Dette kan gøres ved at indtaste følgende nmcli kommando

$ nmcli con mod enp2s0 ipv4.addresses 10.10.100.1/24

$ nmcli con mod enp2s0 ipv4.method manual

kommandoen ”nmtui” kan også bruges eller bekræfte om det er gjort korrekt.

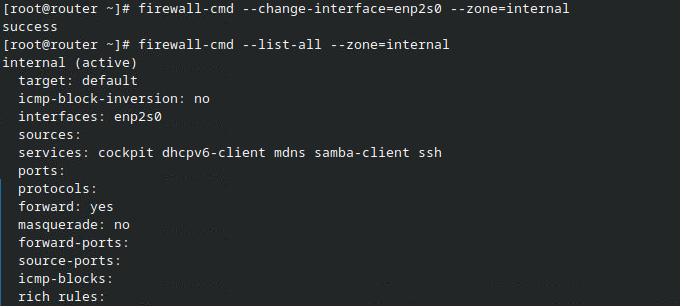

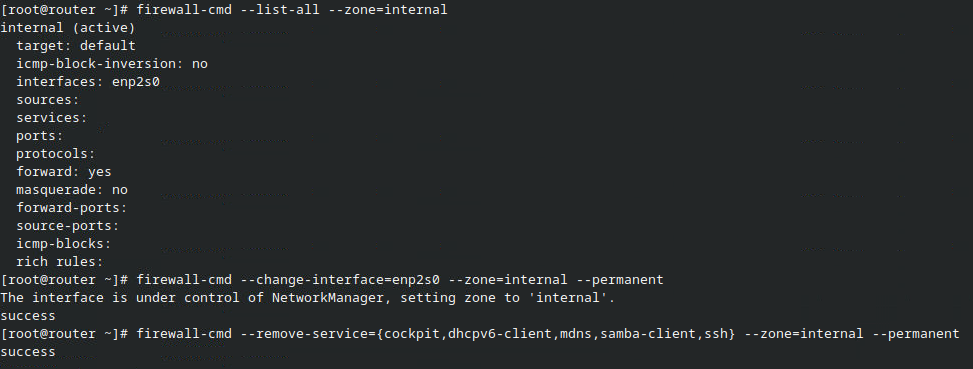

Vi skal flytte interface over I internal zonen, herefter sletter vi services.

$ firewall-cmd —change-interface=enp2s0 –zone=internal

Nu ses enp2s0 I interfaces, nu skal services slettes :

Er man tilfreds med opsætningen, indtastes de samme kommandoer blot med –permanent ellers gemmes indstillingerne ikke efter en genstart af klienten altså din router.

$ firewall-cmd —change-interface=enp2s0 –zone=internal –permanent

$ firewall-cmd –remove-service={cockpit,dhcpv6-client,mdns,samba-client,ssh} –zone=internal —permanent

Opret filen /etc/sysctl.d/ipforward.conf og rediger den.

Tilføj linien net.ipv4.ip_forward=1 i filen.

Brug kommandoen sysctl til at indlæse din fil med.

$ touch ipforward.conf

$ cysctl -p /etc/sysctl.d/ipforward.conf

$ firewall-cmd –get-zones

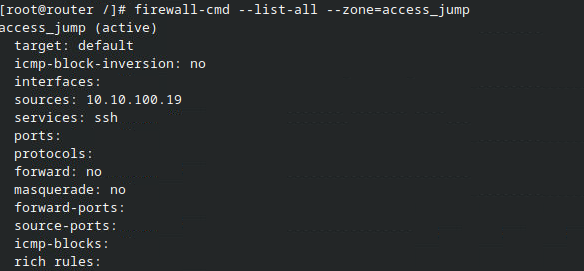

Sådan tilføjer man en ny firewall zone og service :

$ firewall-cmd —new-zone=access_jump —permanent

$ firewall-cmd –zone=access_jump –add-service=ssh

$ firewall-cmd –list-all –zone=access_jump

$ firewall-cmd —add-source=10.10.100.19 –zone=access_jump —permanent

$ firewall-cmd –reload

$ cd /etc/dnsmasq.d/

I original filen, skal bind-interfaces udkommenteres.

Indtast følgende kommando:

$ nano /etc/dnsmasq.conf

opret din egen conf fil, kaldt dnsmasq.conf

$ touch dnsmasq.conf

$ nano /etc/dnsmasq.d/dnsmasq.conf

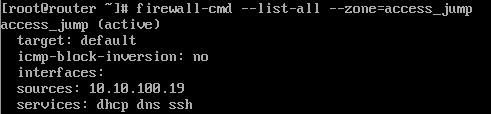

Ved access_jump og internal skulle dhcp og dns være aktiv nu.

$ systemctl restart dnsmasq

$ systemctl enable dnsmasq

$ systemctl status dnsmasq.service $ reboot

Vi skal tillade services i vores firewall før vi kan få DHCP til at fungere i zone internal og access_jump

$ firewall-cmd –add-service=dns –zone=internal –permanent

$ firewall-cmd –add-service=dhcp –zone=internal –permanent

$ firewall-cmd –add-service=dns –zone=access_jump –permanent

$ firewall-cmd –add-service=dhcp –zone=access_jump –permanent

$ firewall-cmd –reload

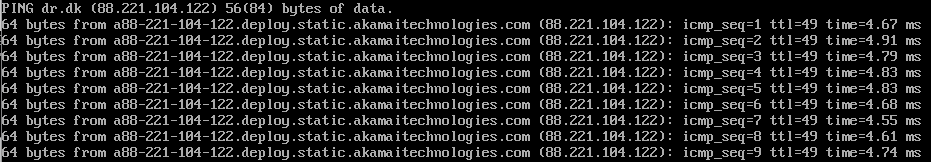

herefter skulle Jump klienten få 10.10.100.19 og ssh ind på 10.10.100.1

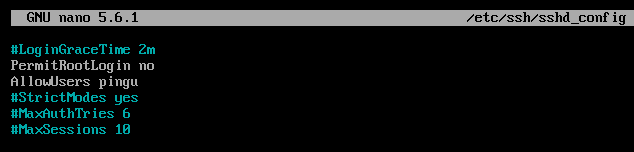

Opsætning for sshd :

$ nano /etc/ssh/sshd_config

PermitRootLogin no

AllowUsers pingu

$ systemctl restart sshd.service

$ systemctl reload sshd.service

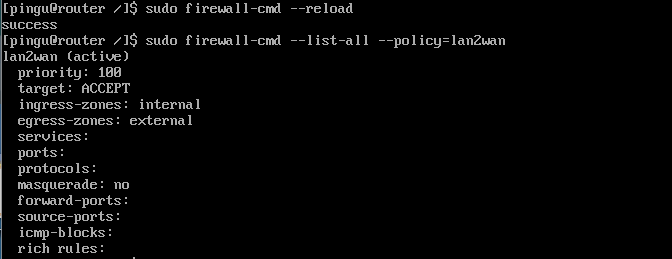

$ firewall-cmd --permanent --new-policy=lan2wan

$ firewall-cmd --permanent --policy=lan2wan --add-ingress-zone=internal

$ firewall-cmd --permanent --policy=lan2wan --add-egress-zone=external

$ firewall-cmd --permanent --policy=lan2wan --set-priority 100

$ firewall-cmd --permanent --policy=lan2wan --set-target=ACCEPT

$ firewall-cmd --reload

Husk og reload, så ændringerne ses I config.

$ firewall-cmd --list-all --policy=lan2wan

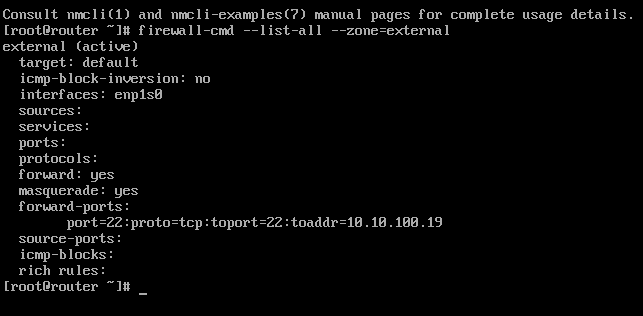

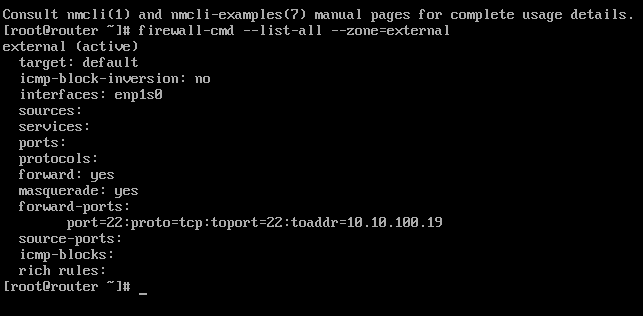

Flytter WAN over I external og fjerner ssh I zonen.

$ firewall-cmd –change-interface=enp1s0 –zone=external –permanent

$ firewall-cmd –list-all –zone=external

$ firewall-cmd –remove-service=ssh –zone=external –permanent

Husk og reload, så ændringerne ses I config.

$ firewall-cmd --reload

Portforwarded

port 22 til Jump maskinen, så trafikken bliver videresendt til Jump

når vi tilgår Router ekstern.

$ firewall-cmd --permanent -add-forward-port=port=22:proto=tcp:toport=22:toaddr=10.10.100.19 -zone=external

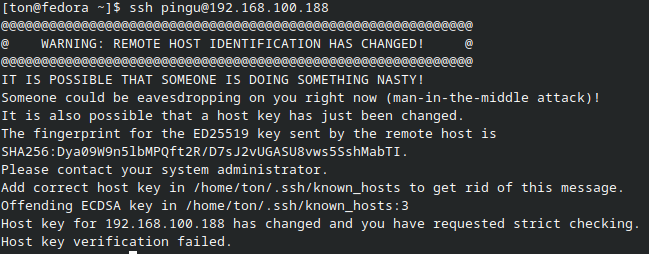

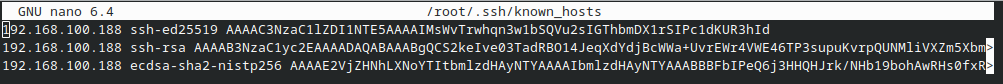

slet fingerprint på følgende sti :

$ nano ~/.ssh/known_hosts

Prøv og ssh igen, herefter spørger den om nyt fingerprint.

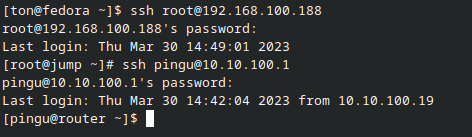

Vi logger ind med root fra den fytiske maskine til routeren, men bliver videresendt til Jump.

Herefter kan vi logge ind med pingu, da Jump er tilladt til at logge ind med pingu intern.

Note:

Setup af vores system:

Download Excel fil her -> IP Plan for Linux

10.10.100.0/24, 255.255.255.0

router.ton.local = 10.10.100.1

storage.ton.local = 10.10.100.2

jump.ton.local = 10.10.100.19

Fysisk Maskine : Fedora 37 KDE Plasma

VM 1 : Router = CentOS 9 Stream

VM 2 : Storage = CentOS 9 Stream

VM 3 : Jump = CentOS 9 Stream

VM 4 : Gui = Fedora 37 Workstation

Se Part 1 her : https://tobiasnawaphol.dk/linux-router-jump-part-1/

Se Part 2 her : https://tobiasnawaphol.dk/linux-storage-fileserver-part-2/

Se Part 3 her : https://tobiasnawaphol.dk/linux-dns-opsaetning-part-3/

Se Part 4 her : https://tobiasnawaphol.dk/linux-database-webserver-part-4/

Links og kilder:

https://getfedora.org/

https://www.centos.org/download/

https://www.digitalocean.com/community/tutorials/how-to-create-raid-arrays-with-mdadm-on-ubuntu-16-04

https://www.thegeekdiary.com/chcon-command-examples-in-linux/

https://ss64.com/bash/chmod.html

Hent dette indlæg i en PDF fil:

Download her ->