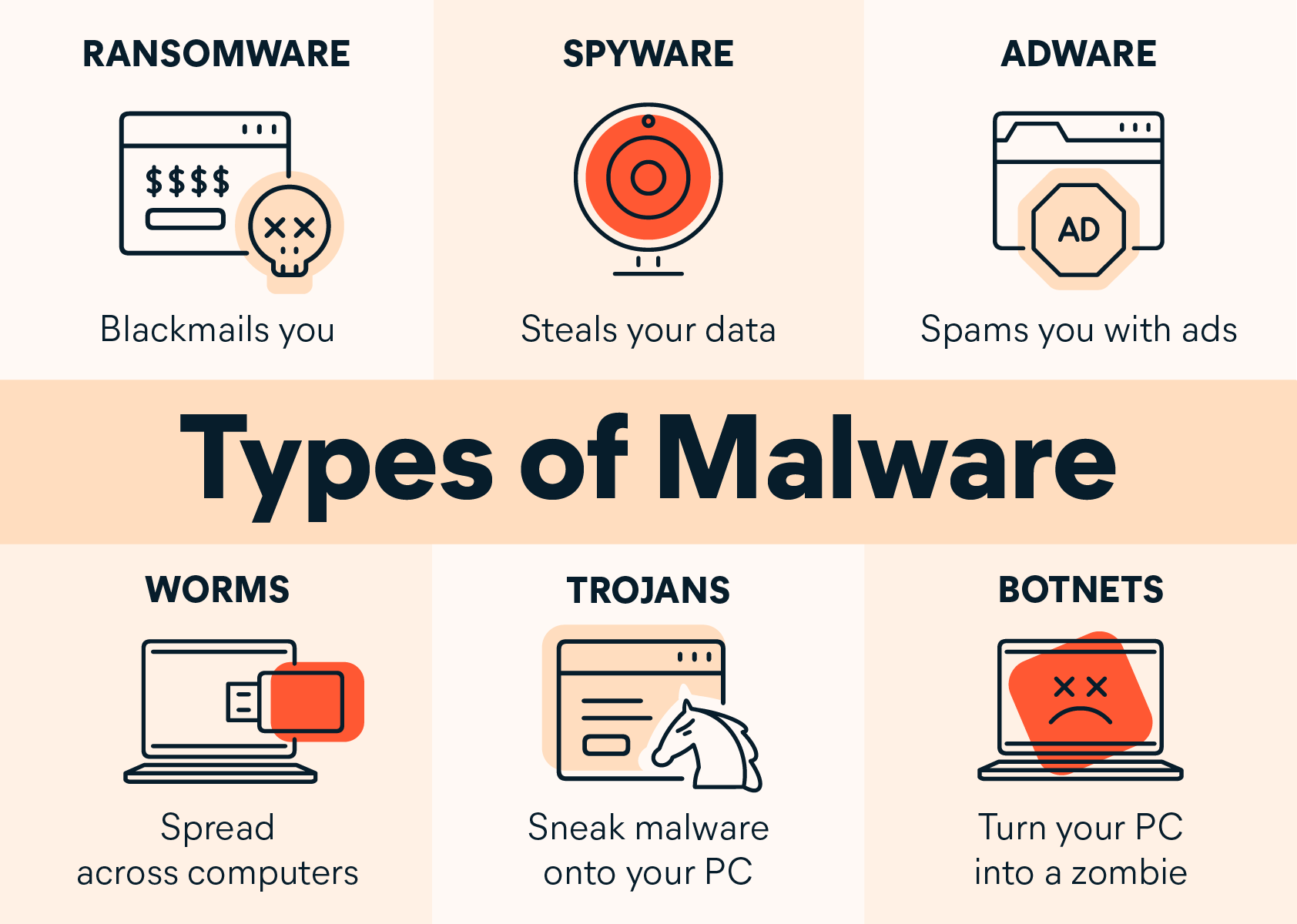

Hvad er Malware?

Malware (forkortelse for “malicious software”) er en type software, der er designet med det formål at skade eller hæmme en computers ydeevne eller stjæle data fra den uden ejerens samtykke. Malware kan have mange forskellige former og kan distribueres på forskellige måder. Her er nogle af de mest almindelige typer af malware: Virus: En virus er en type malware, der…